ในบทความครั้งที่แล้ว เรื่อง

Zimbra โดน Hack 2016 (ตอนที่ 1) ผมได้เขียนถึงการเจาะระบบ Email Server แบบเดิมๆ แต่อย่างที่บอกครับ หลังจากที่ผมได้ติดตามกระบวนการ Brute force เพื่อพยายาม Hack account Zimbra (และ Email Server) มาหลายปี เห็นการเปลี่ยนแปลงรูปแบบ จนในปัจจุบันมีวิวัฒนาการ ที่ทำให้การป้องกันและการตรวจจับยากยิ่งขึ้น เราจะมาพูดถึงเรื่องนี้ต่อกันครับ

Brute Force แบบใหม่

รูปแบบของการเจาะระบบ ที่พัฒนาไป มีดังนี้ครับ

1) พยายาม Hack โดยใช้วิธีการ Login เข้ามาทาง port 25, 465 หรือ 587 (smtp authentication)

ช่องทางนี้ เป็นช่องทางที่ป้องกันได้ยาก เพราะเป็น Port ที่ Email Server ทุกเครื่องต้องเปิดไว้เพื่อรับ Email จากภายนอก หรือ ผู้ใข้ในองค์กร แต่ส่ง email จากภายนอก

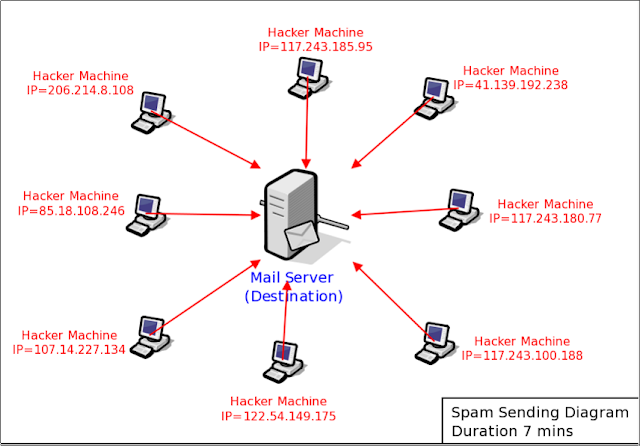

2) ต้นทางในการ hack จะมาจากหลายๆ IP Address จากหลายๆประเทศ สลับกันไปมา ตัวอย่างเช่น

3) เป้าหมายการ Brute Force จะทำกับ Account หลายๆ Account สลับกันไป เช่น พยายาม login user1@mydomain 1-5 ครั้ง ถ้าไม่ได้ จะเปลี่ยนเป้าหมายเป็น Account อื่นๆ user2@mydomain.com และ user3@mydomain.com ไปเรื่อยๆ

4) การ Brute Force จะทำในช่วงเวลาห่างๆ กัน เช่นประมาณ 20 วินาที จะทำแค่ 1 ครั้ง

5) ถ้ามี Account ถูกเดา password ได้ Hacker จะใช้ Account พวกนี้ส่ง spam โดยใช้วิธีส่ง มาให้

เครื่อง Zimbra เราส่งต่อ (Relay) โดยเครื่องต้นทางจะมาจากหลายๆ เครื่อง สลับกันไปมา

พฤติกรรมในข้อ 2-5 ผมวิเคราะว่า Hacker พยายามหลีกเลี่ยง การตรวจจับและ block การ hack โดยใช้โปรแกรมที่ตรวจสอบรูปแบบการ hack เช่น

fail2ban ซึ่งผู้ดูแลระบบบางท่านติดตั้งไว้ ซึ่งข้อเสียของวิธีนี้คือ hacker สามารถจะปรับเปลียนรูปแบบการ hack ไปเรื่อยๆ ซึ่ง fail2ban ดักจับไม่ได้ ซึ่งเป็นเรื่องที่คาดเดาได้อยู่แล้ว แต่ผมไม่คิดมาก่อนว่า Hacker จะพยายามปรับรูปแบบเพีอหลีกเลี่ยงการตรวจจับได้เร็วขนาดนี้

6) Spam Email จะค่อยๆถูกส่งออก ไม่ถูกถล่มส่งเหมือนเมื่อก่อน และจะกระจาย Domain เป้าหมาย

ที่ผมเจอ อัตราการส่งจะต่ำมาก เช่น 20 Email ต่อ Domain ต่อวัน ซึ่งพฤติกรรมใกล้เคียงกับการส่ง Email ของ User ปกติ เรียกว่าถ้าผู้ดูแลไม่สังเกตุเห็นว่าเป็น Domain ที่คนในองค์กรไม่น่าจะติดต่อด้วย ก็แทบจะไม่รู้เลย

7) Spam Email ที่ถูกส่งออกแต่ละฉบับจะระบุผู้รับแค่คนเดียวแทนที่จะระบุที่ละหลายๆคนต่อ spam mail หนึ่งฉบับ

ส่วนพฤติกรรมที่เปลี่ยนไปในข้อ 6 และ 7 ทำให้ระบบที่ถูก hack ส่ง spam ได้เนียนจนผู้ดูและระบบไม่รู้ตัว และไม่สังเกตุเห็นความผิดปกติ

8) เป้าหมายของ spam Email จะหลีกเลี่ยงผู้บริการ Free Email เจ้าดังๆ เช่น Gmail, Hotmail, Yahoo

สาเหตุในข้อนี้ ผมคาดว่าเพราะระบบตรวจจับ Spam ของ Free Email เจ้าดังและมีประสิทธิภาพ สามารถตรวจสอบและแยกแยะพฤติกรรมของการส่ง Spam ได้รวดเร็ว และหลายๆครั้ง ถึงแม้ Spam Email ส่งไปถึง Account เป้าหมาย โอกาสที่ spam จะไปอยู่ใน Spam หรือ Junk Folder มีสูง และโอกาสที่ Email Server ที่ถูก Hack มาได้จะถูก Block เพราะมีพฤติกรรมส่งสัยว่าส่ง Spam ออกมา ก็เป็นไปได้อีกเช่น

ซึ่งถ้า Email Server ถูก block จะเกิดความผิดปกติขึ้นในระบบ Email Server ที่ส่ง Spam ออกไป จะทำให้ผู้ดูและระบบรู้ตัว Hacker เลยพยายามหลีกเลี่ยง

เท่าที่ผมเคยให้คำปรึกษาและแก้ปัญหาเรื่อง Zimbra ถูก hack ในช่วงสองสามปีที่ผ่านมาทาง Thai Zimbra Facebook Fanpage พบว่าส่วนใหญ่จะรู้ตัวกันตอนที่ส่ง Email ไม่ออก เนื่องจาก Mail Server ปลายทางปฏิเสธการรับ Email จาก Zimbra ซึ่งโดน Hack กลายเป็นเครื่องส่ง Spam ไปเรียบร้อยแล้ว

ป้องกันและตรวจสอบได้อย่างไร

ในกรณีของ Zimbra ทำได้ดังนี้ครับ

1) กำหนด Password Policy กับ Failed Login Policy รายละเอียดอยู่ในบทความที่ผมเคยเขียนไว้แล้ว ตามนี้ครับ

http://thaizimbra.blogspot.com/2013/03/zimbra-tips-and-technique-7-password.html

http://thaizimbra.blogspot.com/2013/03/zimbra-tip-and-technique-8-password.html

http://thaizimbra.blogspot.com/2013/03/zimbra-tips-and-technique-9-password.html

http://thaizimbra.blogspot.com/2013/04/zimbra-tip-and-technique-10-failed.html

ลองอ่านดูนะครับ

2) หมั่นดู Daily Mail Report ที่ส่งจากระบบ Zimbra ไปให้ admin account ทุกวัน

Email นี้จะมี Subject เป็น Daily Mail Report for yyyy-mm-dd ซึ่ง Email นี้จะสรุปการรับส่ง Email และ Error ที่เกิดขึ้น ซึ่งจะทำให้เห็นพฤติกรรมที่อาจผิดแปลกไป

3) หมั่นคอยตรวจสอบ log file ของ Zimbra /var/log/zimbra.log และ /opt/zimbra/log/audit.log ว่ามีความพยายาม login มาจาก IP address หรือ host ที่ User ในระบบไม่น่าจะ login เข้ามา เช่นต่างประเทศหรือไม่

มาถึงตรงนี้ ผมอยากบอกกับผู้อ่านทุกท่านว่า Zimbra เป็นระบบที่ดีระบบหนึ่งนะครับ แต่ที่เห็นว่าถูก hack กันได้ เป็นเพราะความไม่รู้หรือไม่ระวังของผู้ติดตั้งหรือผู้ดูและระบบ และการ Hack ระบบ Email Server นั้นไม่ได้เกิดขึ้นแต่เฉพาะกับ Zimbra นะครับ Email Server ทุกเครื่องเป็นเป้าหมายหมด ทุกครั้งเวลามีคนมาปรึกษาผมเรื่องเกี่ยวกับระบบโดน Hack ผมมักจะบอกว่า ถ้าคุณตั้ง Mail Server และเปิดรับ Email จากภายนอกเมื่อไหร่ คุณก็กลายเป็นเป้าของการถูก hack ทันที เพียงแต่จะโดน hack สำเร็จหรือไม่ โดย hack แล้ว รู้ตัวหรือเปล่า และสุดท้าย แก้ไขได้ไหม

ถ้าสงสัยว่าระบบ Zimbra ที่คุณดูแลอยู่ ว่าจะถูก hack และกลายเป็นเครื่องส่ง Spam ติดต่อผมได้ทาง Thai Zimbra Facebook Fanpage ครับ